Verkenning authenticatie service providers door de overheid

Bewerking van een advies aan Forum Standaardisatie, maart 2007.

Martijn Houtman

Identity management ontwikkelingen

Op het vlak van identity management zijn er verscheidene ontwikkelingen naast elkaar. Er is het open source Higgens project van IBM en Novell, Windows CardSpace van Microsoft en onze eigen Nederlandse open source A-Select programmatuur, die de basis voor DigiD gelegd heeft. In al deze gevallen wordt het SAML protocol (een standaard van OASIS en de Liberty Aliance) en de Shibboleth Single Sign On (SSO) implementatie ondersteund. Een nieuwe SSO oplossing in opkomst is OpenID, welke door het Higgens project en Windows CardSpace ondersteund wordt, maar nog niet in de A-Select programmatuur voorkomt. Na een minder succesvol avontuur met Microsoft Passport gaat Microsoft OpenID ondersteunen met Windows CardSpace in Vista. Er zijn al veel OpenID aanbieders (Yahoo, AOL en Verisign bijv.) en websites die er gebruik van maken.

Authenticatie service providers

Er zijn verschillende mogelijkheden voor authenticatie service providers. Een voor de hand liggende manier is dat de aangeboden vorm van authenticatie vergelijkbaar is met het bezit van een paspoort of ander officieel authenticatiedocument. Bij gebruik van een dergelijk document geeft de bezitter enkel informatie af zodat zijn identiteit vastgesteld kan worden. Er wordt geen enkele eis gesteld aan de betrouwbaarheid van degene die deze identiteit vaststelt. Een zwaardere procedure is dat een authenticatie service provider ook de betrouwbaarheid van de vaststeller van de identiteit verzekert.

Hier zullen de volgende varianten besproken worden van authenticatie service providers:

· A-Select

· OpenID

· De combinatie van A-Select en OpenID.

A-Select

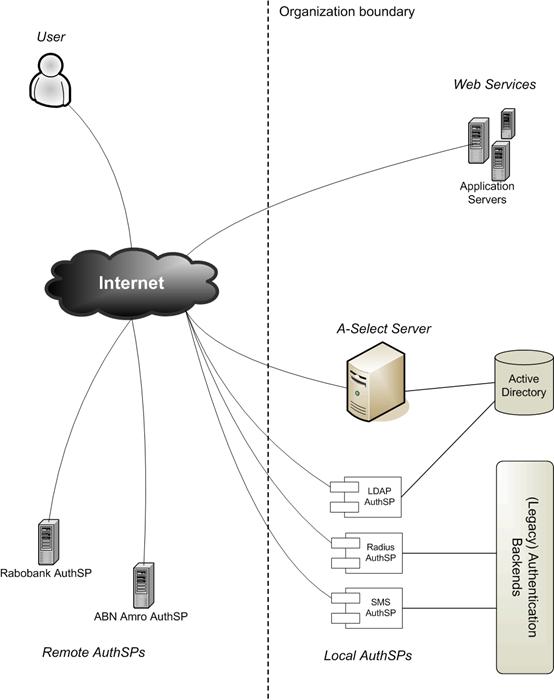

DigiD is een implementatie van A-Select. A-Select is een Nederlands open source product dat vrij te gebruiken is. Het is in gebruik in de publieke sector, het hoger onderwijs, de commerciële sector en het buitenland. A-Select ondersteunt het verscheidene authenticatiemiddelen, zoals o.a. radius, LDAP, bankpas en SMS. Daarnaast kan voor een applicatie een betrouwbaarheidsnivo ingesteld worden waaraan de authenticatie moet voldoen. A-Select ondersteunt het SAML protocol en federatieve authenticatie voor verschillende organisaties.

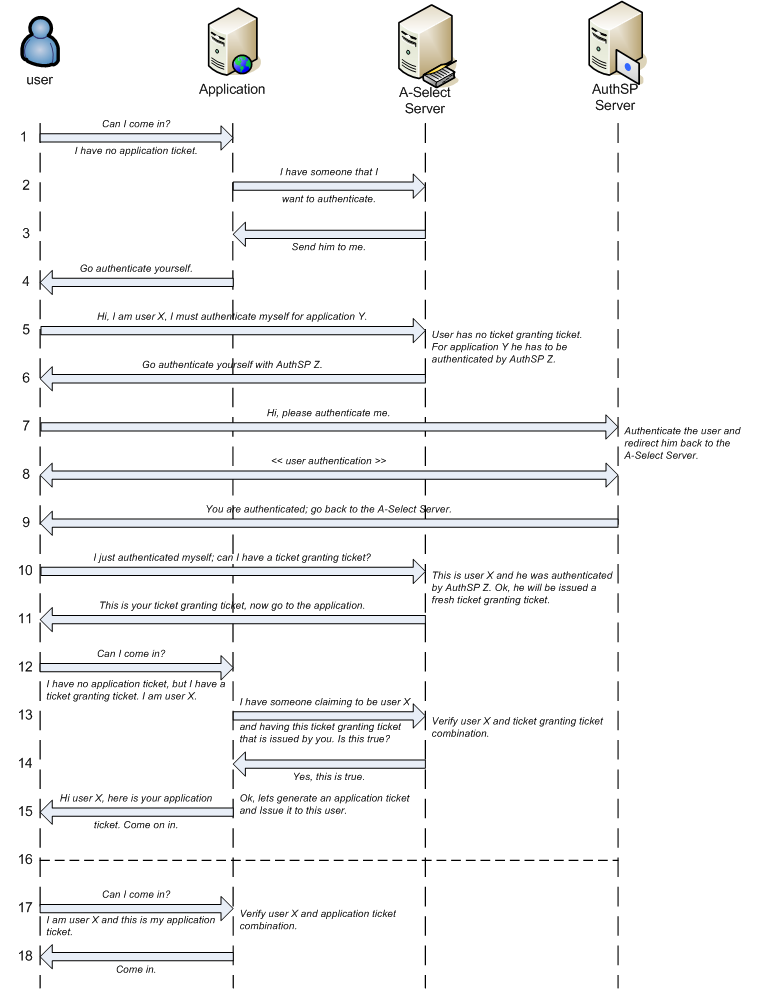

Figuur 1. A-Select (overgenomen uit www.a-select.org)

Figuur 2. A-Select authentication flow (overgenomen uit www.a-select.org)

A-Select gaat uit van een trustrelatie tussen a) de applicatietoegang en de A-Select Server en b) de A-Select Server en de AuthSP. Voor de applicatietoegang is een agent component beschikbaar in A-Select, zodat webapplicaties vrijwel meteen op A-Select kunnen aansluiten.

OpenID

Indien de overheid als authenticatie service provider een zeer toegankelijke manier van inloggen wil aanbieden dan komt de open source oplossing OpenID in aanmerking. Bij OpenID is er niet zoals bij A-Select sprake van een vooraf bepaald kwaliteitsnivo. Het elegante aan OpenID is dat de gebruiker zelf bepaalt voor welke websites hij OpenID wil gebruiken en iedere website er gebruik van kan maken, zodat de overheid hier niets voor hoeft te regelen.

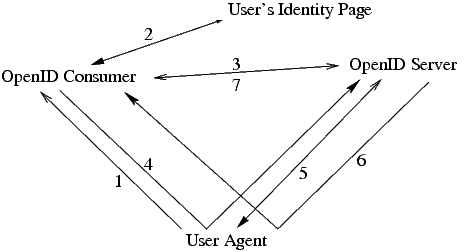

OpenID is een oplossing waarbij niet uitgegaan wordt van een van te voren vastgelegde trustrelatie tussen de applicatiedienst en de OpenID Server. Een dergelijke applicatiedienst wordt een OpenID Consumer genoemd en de authenticatie service provider een OpenID Server.

Een andere bijzonderheid is het inlogproces wat op een indirecte wijze verloopt. Bij aanvragen van toegang geeft de gebruiker een url op, welke verwijst naar een beschrijving (User’s Identity Page) van de te gebruiken OpenID Server en hoe de gebruiker deze wil gebruiken. Door deze indirectie is het voor een gebruiker eenvoudig om later een andere OpenID Server te gebruiken.

Figuur 3. OpenID model (overgenomen uit www.openidenabled.com)

In tegenstelling tot A-Select, waar sprake is van een vooraf opgezette trustrelatie met de applicatietoegang, verzekert een OpenID authenticatie service provider niet dat de applicatiedienst betrouwbaar is. De OpenID Server geeft aan welke OpenID Consumer gebruikt zal worden en stelt de vraag of de gebruiker deze OpenID Consumer vertrouwt. Dit antwoord kan worden bewaard, zodat deze vraag in het vervolg niet opnieuw gesteld hoeft te worden.

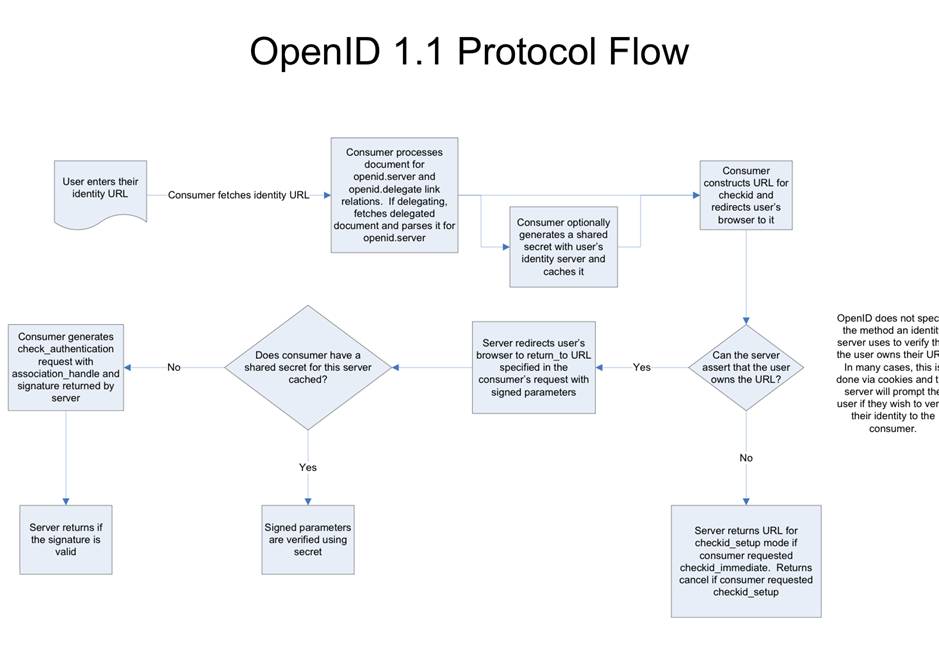

De wijze van authenticatie is niet vastgelegd in de OpenID specificatie. Een OpenID Server kan op verscheidene wijzen van authenticatie aansluiten, waarbij een aansluiting met het SAML protocol tot de mogelijkheden behoort.

Figuur 4. OpenID authentication flow (overgenomen uit openid.net)

Onderscheid A-Select en OpenID

A-Select werkt met een trustrelatie tussen de applicatieaanbieder en de authenticatie service provider. Dit is niet het geval met OpenID, waar de gebruiker zelf de volledige verantwoordelijkheid heeft om de betrouwbaarheid van de applicatieaanbieder vast te leggen. Daarnaast is het de verantwoordelijkheid van de applicatieaanbieder om te bepalen welke OpenID Servers geaccepteerd worden. Op het ogenblik is het gangbaar dat een OpenID Consumer iedere OpenID Server accepteert, maar dat lijkt vanuit beveiligingsoogpunt geen houdbaar uitgangspunt.

Met de juiste instellingen is het mogelijk om een OpenID implementatie vrijwel net zo veilig te maken als A-Select. Tevens is het mogelijk om A-Select uit te breiden met een OpenID authenticatie service provider. De twee methodes vullen elkaar daardoor eerder aan, want zij hebben ieder karakteristieke functionaliteit.

Er is een discussie of OpenID niet gevoelig is voor een man-in-the-middle attack en phishing, maar dit is met een juiste opzet te voorkomen.

OpenID in combinatie met A-Select

De authenticatie voor een OpenID authenticatie service provider kan door A-Select verzorgd worden, door de OpenID Server als een applicatie in A-Select te gebruiken. In dat geval verzekert A-Select de betrouwbaarheid van de OpenID authenticatie service provider en de authenticatie, maar niet die van de applicatiedienst, welke op zijn beurt weer van de OpenID Server gebruikt maakt. Met deze opzet is het eenvoudig om verscheidene OpenID authenticatie service providers op te zetten met ieder een eigen betrouwbaarheidsnivo. A-Select biedt deze voorziening van betrouwbaarheidsnivo’s namelijk al. Daarnaast is de implementatie van een dergelijke OpenID Server relatief eenvoudig, omdat alle authenticatieproblemen door A-Select opgelost worden.

Juridische kanttekeningen

Vaak blijven ten onrechte juridische consequenties onopgemerkt indien de overheid (en niet een private onderneming) een authenticatie service provider opzet. Dat aspect verdient echter eveneens bijzondere aandacht om "het concept van de authenticatie service provider(s) verder te laten uitwerken en toetsen op haalbaarheid."

Een grotere aansprakelijkheid

Uit jurisprudentie in de administratieve rechtspraak blijkt dat indien de overheid een fout begaat die het bestuursrecht betreft, zij aansprakelijk is voor de geleden schade. Dit in tegenstelling tot privaatrecht, waar de relatie tot de schade eerst bewezen moet worden. De drempel om een rechtszaak bij de administratieve rechter aan te spannen is daarbij lager dan bij de civiele rechtspraak. Bovendien kan de overheid ook civielrechtelijk aansprakelijk gesteld worden voor schade. Dit betekent dat de overheid eerder aansprakelijk zal zijn voor schade in relatie tot een authenticatie service provider dan een private onderneming die iets dergelijks opzet. Een private onderneming kan alleen via de civiele rechtspraak aansprakelijk gesteld worden.

Algemene wet bestuursrecht

De Algemene wet bestuursrecht (Awb), die van toepassing is op overheidsgedrag, maakt expliciet melding van de vergoeding van schade:

Artikel 8:73, Awb

1. Indien de rechtbank het beroep gegrond verklaart, kan zij, indien daarvoor gronden zijn, op verzoek van een partij de door haar aangewezen rechtspersoon veroordelen tot vergoeding van de schade die die partij lijdt.

2. Indien de rechtbank de omvang van de schadevergoeding bij haar uitspraak niet of niet volledig kan vaststellen, bepaalt zij in haar uitspraak dat ter voorbereiding van een nadere uitspraak daarover het onderzoek wordt heropend. De rechtbank bepaalt daarbij op welke wijze het onderzoek wordt voortgezet.

Wet Bescherming Persoonsgegevens

De Wet Bescherming Persoonsgegevens (Wbp) is van toepassing indien er persoonsgegevens worden verwerkt (artikel 2, Wbp). Het begrip persoonsgegeven definieert de wet als “elk gegeven betreffende een geïdentificeerde of identificeerbare natuurlijke persoon” (artikel 1, sub a, Wbp). Op een authenticatie service provider zal de Wbp derhalve van toepassing zijn. Hierbij is het volgende artikel van belang in verband met schadeaansprakelijkheid:

Artikel 49, Wbp

1. Indien iemand schade lijdt doordat ten opzichte van hem in strijd wordt gehandeld met de bij of krachtens deze wet gegeven voorschriften zijn de volgende leden van toepassing, onverminderd de aanspraken op grond van andere wettelijke regels.

2. Voor nadeel dat niet in vermogensschade bestaat, heeft de benadeelde recht op een naar billijkheid vast te stellen schadevergoeding.

3. De verantwoordelijke is aansprakelijk voor de schade of het nadeel, voortvloeiende uit het niet-nakomen van de in het eerste lid bedoelde voorschriften. De bewerker is aansprakelijk voor die schade of dat nadeel, voor zover ontstaan door zijn werkzaamheid.

4. De verantwoordelijke of de bewerker kan geheel of gedeeltelijk worden ontheven van deze aansprakelijkheid, indien hij bewijst dat de schade hem niet kan worden toegerekend.

De Wbp is tevens van toepassing op een particuliere verwerking van persoonsgegevens. De juridische positie van de overheid verschilt hier echter, daar de Wbp op een aantal onderdelen expliciet naar de overheid verwijst en ten tweede de overheid zich aan de ongeschreven en geschreven regels voor behoorlijk bestuur uit de Awb moet houden.

Voorschrift Informatiebeveiliging Rijksoverheid

Een authenticatie service provider van de overheid zal altijd aan het Voorschrift Informatiebeveiliging Rijksoverheid (Vir) moeten voldoen.

Voorschrift Informatiebeveiliging Rijksoverheid - Bijzondere Informatie

Indien een authenticatie service provider voor iedereen bruikbaar is, zal ook het Voorschrift Informatiebeveiliging Rijksoverheid - Bijzondere Informatie (Vir-bi) van toepassing zijn:

Artikel 5 Rubriceringen en merkingen, Vir-bi

1. Staatsgeheimen worden als volgt gerubriceerd:

a. Stg. ZEER GEHEIM

indien kennisnemen door niet gerechtigden zeer ernstige schade kan toebrengen

aan het belang van de Staat of zijn bondgenoten;

b. Stg. GEHEIM

indien kennisnemen door niet gerechtigden ernstige schade kan toebrengen aan

het belang van de Staat of zijn bondgenoten;

c. Stg. CONFIDENTIEEL

indien kennisnemen door niet gerechtigden schade kan toebrengen aan het belang

van de Staat of zijn bondgenoten.

2. Bijzondere informatie die geen staatsgeheim is, wordt

als volgt gerubriceerd:

Dep. VERTROUWELIJK

indien kennisnemen door niet gerechtigden nadeel kan toebrengen aan het

belang van één of meer ministeries.

3. De rubricering kan worden aangevuld met een merking, die een bepaalde wijze van behandelen aangeeft.

4. Indien praktisch uitvoerbaar, worden rubriceringen, merkingen en de duur van de rubricering altijd duidelijk aangebracht.

Identiteiten van hooggeplaatste personen vallen vanwege dit artikel onder bijzondere informatie indien misbruik van deze identiteiten (ernstige) schade aan het belang van de Staat, zijn bondgenoten of een ministerie kunnen toebrengen. Het regiem Stg ZEER GEHEIM is niet bruikbaar voor een inlogvoorziening. Koppelingen met netwerken zijn daarvoor verboden. Stg GEHEIM is mogelijk ook niet bruikbaar. Voor de overige regimes Stg. CONFIDENTIEEL en Dep. VERTROUWELIJK zijn extra maatregelen nodig. De Vir-bi staat afwijkingen toe van deze rubricering, maar daar zijn voorwaarden aan verbonden (zie Artikel 12, Vir-bi).

Welke strategie te volgen?

Het is technisch geen enkel probleem om als overheid een authenticatie service provider op te zetten voor gebruik buiten het publiek domein. Juridisch zijn er echter wel haken en ogen. De overheid is in beginsel aan dezelfde regels gebonden als burgers en bedrijven. Maar men kan de overheid in een aantal gevallen zelfs aansprakelijk stellen, waarin een particulier in dezelfde situatie niet aansprakelijk zou zijn. Het is aan te bevelen onderzoek te doen naar de juridische consequenties en de vraag of hier eventueel nieuwe wetgeving voor nodig is. Dit juridisch onderzoek kan gebaseerd worden op een technisch onderzoek naar mogelijke dreiging en schadescenario’s en het uitvoeren van pilots.

Een oplossing voor een authenticatie service provider zoals OpenID is de minst risicovolle optie wat schadeclaims betreft. Hier garandeert de overheid immers niet dat de website die bezocht wordt betrouwbaar is. De vraag is of de Vir-bi dan eerder van toepassing is vanwege het risico van gebruik van de identiteit door onbetrouwbare websites. Dit risico valt mee wat identiteitsfraude betreft, omdat er geen enkele informatie overgedragen hoeft te worden betreffende de authenticatie zelf. De Vir-bi is echter zonder meer van belang in relatie tot informatiestromen met gebruik van een authenticatie service provider.

De combinatie van OpenID en A-Select (dus ook DigiD) is mogelijk, omdat OpenID geen enkele eis stelt aan de wijze van authenticatie.

Wat onderzoek en het gebruik van identity management betreft is opvallend veel kennis aanwezig in wetenschappelijke kring. Daar is de noodzaak om informatie te delen groot, zodat er niet alleen onderzoek naar gedaan wordt maar deze kennis ook in de praktijk ingezet wordt. Shibboleth is het resultaat van het werk van Internet2/Middleware Architecture Committee for Education, een “research and education community” in de US. A-Select komt vanuit het Nederlands computernetwerk voor hoger onderwijs en onderzoek SurfNet en haar collega’s RedIRIS in Spanje en Feide in Noorwegen zijn aan het experimenteren met OpenID. Het ligt dan ook voor de hand om contact op te nemen met SurfNet om te bezien of de combinatie van OpenID en A-Select een interessante optie is.

Voorts is relevant dat de Europese Commissie sinds kort bezig is met eenzelfde initiatief voor Europees bereik: electronic identity (eID). EC-lid Viviane Reding besprak dit initiatief op de International Conference Advancing eGovernment in Berlijn, 1 maart 2007 (http://ec.europa.eu/idabc/en/document/6769/194), waarbij de aangesloten landen uitgenodigd worden om voorstellen voor grootschalige pilotprojecten in te dienen in 2007.

Samenvatting

A-Select vervult de benodigde eisen voor een authenticatie service door de overheid. Bovendien is OpenID een interessante ontwikkeling, waarbij de uitbreiding van A-Select met OpenID een mogelijke optie is.

Voor een compleet beeld zijn hierboven tevens enkele juridische kanttekeningen toegevoegd, die van toepassing zijn op een authenticatie service provider die door de overheid wordt opgezet. Hieruit blijkt dat er naast een kostenbesparing op infrastructuur rekening gehouden moet worden met een verhoogde schadeaansprakelijkheid en bijkomende eisen vanwege de Vir en Vir-bi.

Nader onderzoek naar de juridische aspecten en het gebruik van identity management in de wetenschappelijke omgeving wordt aanbevolen.

Literatuur

http://www.a-select.org, A-Select.

http://openid.net, OpenID.

http://www.openidenabled.com, Resource for the OpenID community.

http://shibboleth.internet2.edu, Shibboleth.

http://www.oasis-open.org, OASIS.

http://www.projectliberty.org, Liberty Alliance Project.

http://rnd.feide.no, Feide.

http://www.rediris.es, RedIRIS.

H.Ph.J.A.M. Hennekens, Overheidsaansprakelijkheid op de weegschaal, Deventer 2001.

Programmabureau Stroomlijning basisgegevens, Waarop kan ik worden aangesproken? Over aansprakelijkheid voor authentieke registraties, 2002.

Algemene wet bestuursrecht (Awb), 1992.

Wet Bescherming Persoonsgegevens (Wbp), 2001.

Besluit Voorschrift Informatiebeveiliging Rijksdienst (Vir), 1994.

Voorschrift informatiebeveiliging Rijksdienst - bijzondere informatie (Vir-bi), 2004.